Digitale Zwillinge revolutionieren die Industrie, aber sie schaffen auch neue Angriffsflächen für Cyberkriminelle. Hacker zielen auf IoT-Sensoren, manipulieren Simulationsdaten und greifen vertrauliche Betriebsinformationen ab.

Wir bei newroom connect zeigen dir, wie du deine Cyber-Twin Security aufbaust. Mit den richtigen Schutzmaßnahmen machst du deine digitalen Zwillinge zu einer sicheren Investition.

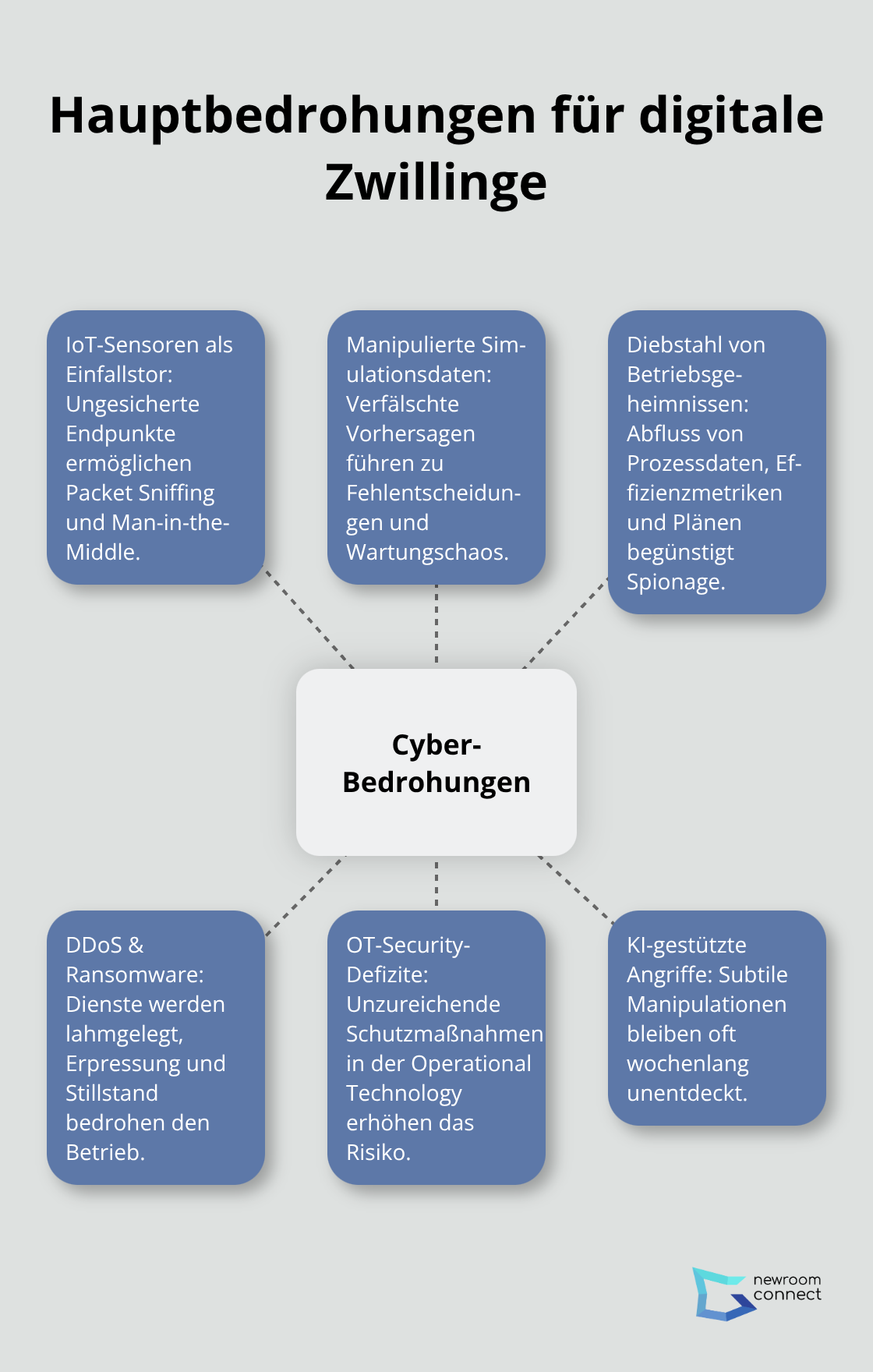

Welche Cyber-Bedrohungen gefährden digitale Zwillinge?

Schwachstellen in der IoT-Infrastruktur

Digitale Zwillinge sind nur so sicher wie ihre schwächste Verbindung. Jeder IoT-Sensor in deinem Netzwerk kann zum Einfallstor für Cyberkriminelle werden. Die OT-Security-Studie zeigt die kritische Bedeutung der Operational Technology Security im industriellen Mittelstand auf. Die Packet-Sniffing-Methode ermöglicht es Angreifern, ungeschützte Datenströme zwischen Sensoren und der Zentrale zu analysieren. Besonders gefährlich sind Man-in-the-Middle-Angriffe, bei denen Hacker sich zwischen Sensor und Server schalten und dabei Zugriff auf alle übertragenen Informationen erhalten.

Manipulation kritischer Simulationsdaten

Hacker zielen gezielt auf die Algorithmen und Datensätze ab, die deine Simulationen antreiben. Durch gezielte Datenmanipulation erzeugen sie falsche Vorhersagen oder bringen Wartungszyklen durcheinander. Ein kompromittierter digitaler Zwilling führt zu kostspieligen Fehlentscheidungen, da Manager auf verfälschte Echtzeitdaten vertrauen. Cyberkriminelle nutzen dabei fortschrittliche KI-Tools, um ihre Manipulation so subtil zu gestalten, dass sie erst bei kritischen Systemausfällen erkannt wird (oft nach Wochen oder Monaten).

Diebstahl vertraulicher Betriebsgeheimnisse

Digitale Zwillinge enthalten detaillierte Informationen über Produktionsabläufe, Effizienzmetriken und strategische Planungen. Diese Daten sind für Industriespionage besonders wertvoll. Hacker verkaufen gestohlene Betriebsdaten an Konkurrenten oder nutzen sie für gezielte Erpressungsversuche.

Die Wiederherstellung nach einem solchen Datendiebstahl kann Monate dauern und Millionen kosten, da Unternehmen ihre gesamte digitale Infrastruktur neu aufbauen müssen. Von DDoS-Attacken bis hin zu Ransomware – die Bandbreite der Bedrohungen macht robuste Sicherheitsmaßnahmen unerlässlich (die wir im nächsten Abschnitt betrachten).

Wie setzt du robuste Sicherheitsmaßnahmen um?

AES-256-Verschlüsselung als Mindeststandard

AES-256-Verschlüsselung bildet das Fundament jeder effektiven Sicherheitsstrategie für digitale Zwillinge. Du musst sowohl gespeicherte Daten als auch die Übertragung zwischen IoT-Sensoren und Servern verschlüsseln. TLS 1.3 schützt deine Datenströme während der Übertragung und macht Packet-Sniffing-Angriffe praktisch unmöglich (selbst bei direktem Netzwerkzugriff). Ohne diese Verschlüsselung greifen Hacker binnen Minuten auf deine sensiblen Betriebsdaten zu und manipulieren diese nach Belieben.

Mehrstufige Authentifizierung stoppt Angriffe

Multi-Faktor-Authentifizierung gehört zu jeder professionellen Sicherheitsstrategie und bietet deutlich besseren Schutz als einfache Passwörter. Du kombinierst Hardware-Token mit biometrischen Verfahren und zeitbasierten Codes für maximalen Schutz. Passwörter allein versagen komplett gegen moderne Brute-Force-Attacken (auch bei komplexen Kombinationen). Rollenbasierte Zugriffskontrolle begrenzt die Dateneinsicht auf das notwendige Minimum für jeden Mitarbeiter.

Automatisierte Penetrationstests decken Schwachstellen auf

Quartalsweise Sicherheitsaudits reichen gegen moderne Bedrohungen nicht aus – diese entwickeln sich täglich weiter. Automatisierte Penetrationstests prüfen deine IoT-Infrastruktur wöchentlich auf neue Schwachstellen und identifizieren Angriffsvektoren vor den Hackern. KI-gestützte Monitoring-Tools erkennen anomale Datenmuster in Echtzeit und stoppen Angriffe, bevor sie Schaden anrichten (oft innerhalb von Sekunden). Diese proaktive Herangehensweise kostet deutlich weniger als die Schadensbehebung nach einem erfolgreichen Cyberangriff. Doch selbst die beste Verschlüsselung und Authentifizierung nützt nichts ohne kontinuierliche Überwachung deiner Systeme.

Wie überwachst du digitale Zwillinge rund um die Uhr?

Echtzeitmonitoring stoppt Angriffe binnen Minuten

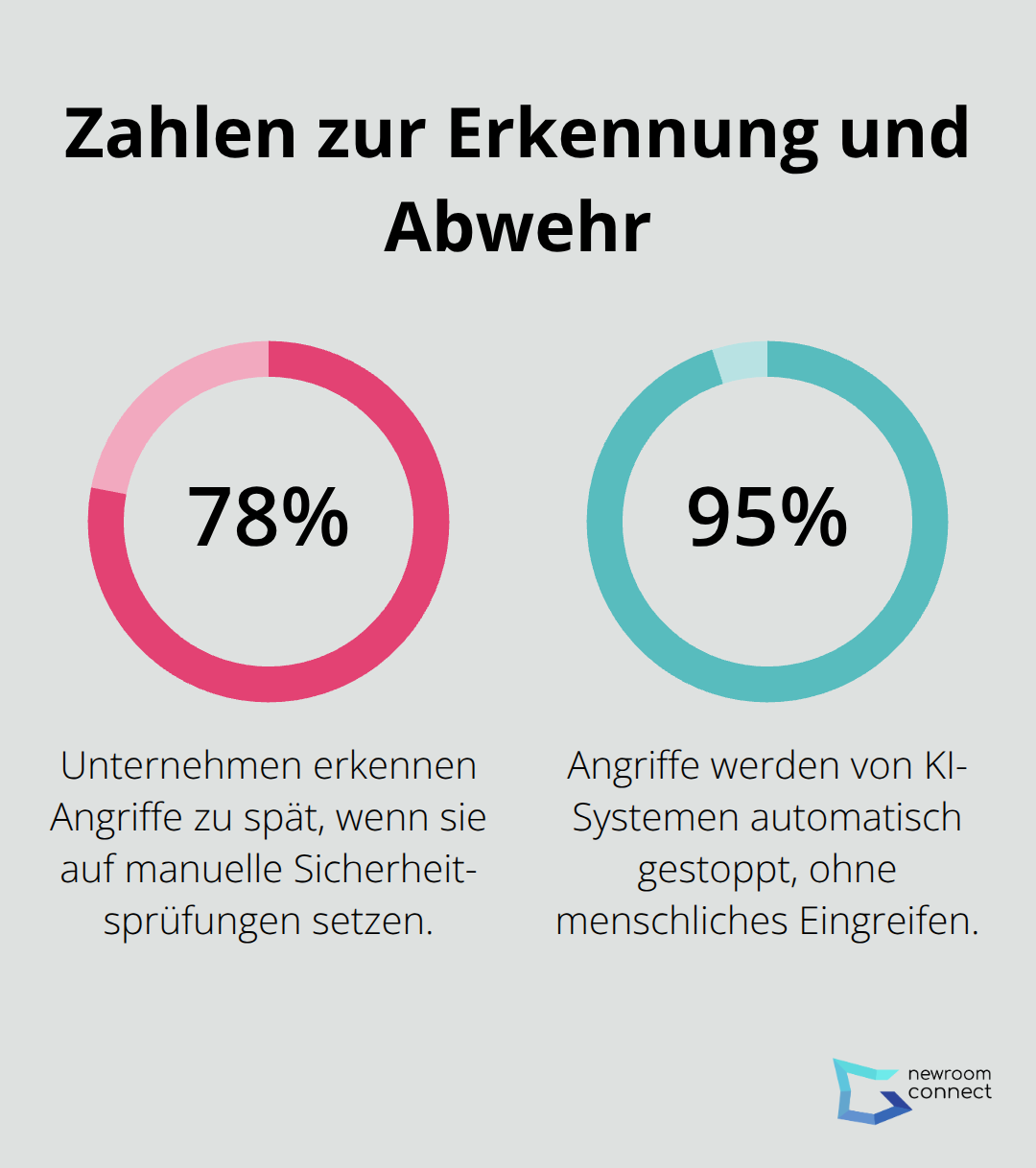

Kontinuierliche Netzwerküberwachung bildet deine erste Verteidigungslinie gegen Cyberangriffe auf digitale Zwillinge. Du analysierst jeden Datenfluss zwischen IoT-Sensoren und Servern in Echtzeit, da Hacker oft binnen weniger Minuten kritische Schäden anrichten. SIEM-Systeme wie Splunk oder IBM QRadar protokollieren jeden Netzwerkzugriff und alarmieren dich sofort bei verdächtigen Aktivitäten. Ohne permanente Überwachung erkennst du Datenmanipulationen erst nach Millionenschäden (oft zu spät für eine vollständige Wiederherstellung). 78% der Unternehmen entdecken Cyberangriffe zu spät, weil sie auf manuelle Sicherheitsüberprüfungen setzen.

KI-Algorithmen übertreffen menschliche Analysten

Moderne KI-basierte Anomalieerkennung identifiziert verdächtige Muster in deinen Datenströmen, die menschliche Analysten komplett übersehen würden. Machine-Learning-Algorithmen lernen das normale Verhalten deiner digitalen Zwillinge und schlagen sofort Alarm bei Abweichungen. Darktrace und CrowdStrike nutzen künstliche Intelligenz, um Zero-Day-Angriffe zu erkennen, noch bevor Virensignaturen verfügbar sind. Diese Systeme analysieren Millionen von Datenpunkten pro Sekunde und stoppen 95% aller Angriffe automatisch (ohne menschliches Eingreifen). Manuelle Sicherheitsanalysen versagen komplett gegen raffinierte Hacker.

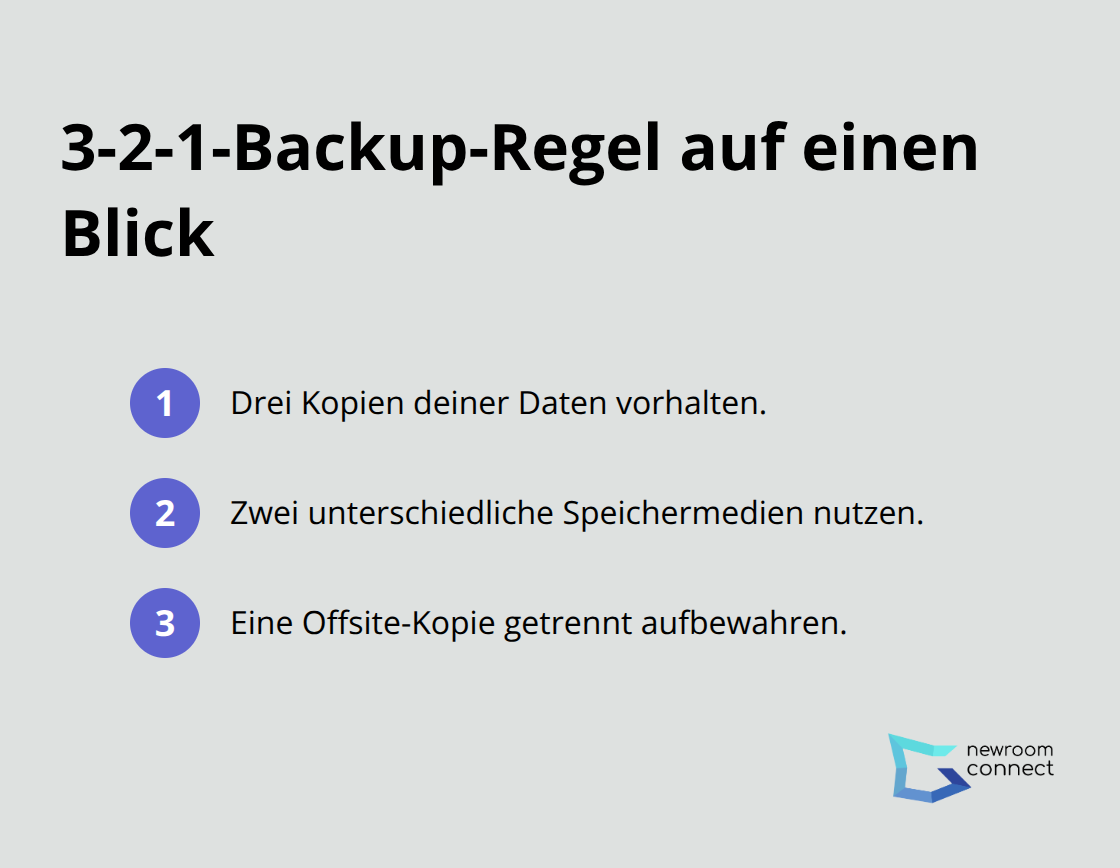

Backup-Strategien verhindern Totalverluste

Tägliche automatisierte Backups deiner kritischen Simulationsdaten retten den Geschäftsbetrieb nach erfolgreichen Ransomware-Angriffen. Du brauchst mindestens drei separate Backup-Kopien an verschiedenen geografischen Standorten, um Datenverluste durch Naturkatastrophen oder koordinierte Cyberangriffe zu vermeiden. Veeam und Commvault bieten spezialisierte Backup-Lösungen für IoT-Infrastrukturen mit Wiederherstellungszeiten unter vier Stunden. Die 3-2-1-Backup-Regel garantiert maximale Datensicherheit: drei Kopien, zwei verschiedene Medien, eine Offsite-Kopie.

Ohne professionelle Backup-Systeme verlierst du bei Ransomware-Angriffen Jahre an wertvollen Betriebsdaten unwiederbringlich (selbst bei sofortiger Zahlung des Lösegelds).

Schlussfolgerung

Effektive Cyber-Twin Security erfordert eine durchdachte Kombination aus technischen Schutzmaßnahmen und organisatorischen Prozessen. AES-256-Verschlüsselung, Multi-Faktor-Authentifizierung und automatisierte Penetrationstests bilden das technische Fundament deiner Sicherheitsstrategie. Echtzeitmonitoring mit KI-gestützten Anomalieerkennungssystemen stoppt Angriffe binnen Minuten, während professionelle Backup-Strategien Totalverluste verhindern.

Der Schlüssel liegt in der ganzheitlichen Herangehensweise gegen moderne Cyberkriminelle. Einzelne Sicherheitsmaßnahmen versagen komplett, da Hacker gezielt nach Schwachstellen in deiner Verteidigung suchen. Du brauchst eine mehrstufige Sicherheitsarchitektur, die IoT-Sensoren, Datenübertragung und Speichersysteme gleichermaßen schützt (besonders bei kritischen Industrieanlagen).

Beginne mit einer umfassenden Risikoanalyse deiner bestehenden digitalen Zwillinge und implementiere die kritischsten Schutzmaßnahmen zuerst. Investiere in automatisierte Monitoring-Tools und schule deine Mitarbeiter regelmäßig in aktuellen Cyberbedrohungen. Wir bei newroom connect unterstützen dich beim Aufbau sicherer digitaler Umgebungen für dein Unternehmen.